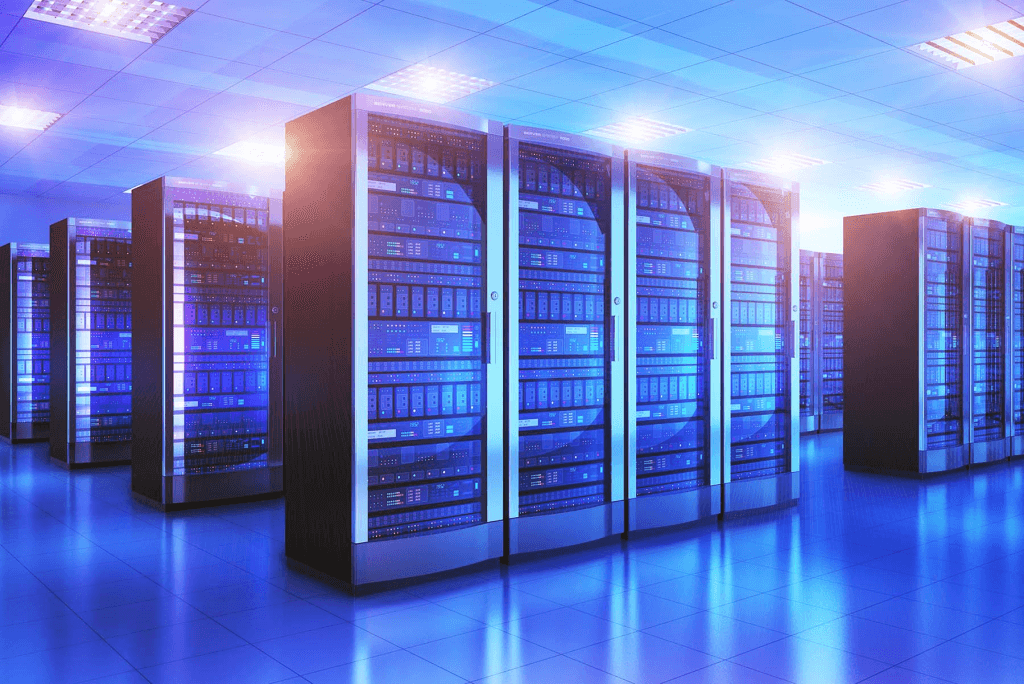

В последние годы GPU сервер стал ключевым инструментом для решения ресурсоёмких задач. Такой сервер оснащён одной или несколькими мощными видеокартами (GPU) для ускорения вычислений. Благодаря параллельной архитектуре графические процессоры способны выполнять тысячи операций одновременно, резко сокращая время обработки данных. Например, задачи, которые на CPU выполняются несколько часов или дней, на GPU решаются за считанные минуты. Кроме высокой скорости, использование GPU-серверов оправдано и экономически: в параллельных задачах графический процессор превосходит CPU по соотношению цена/производительность. Такая эффективность и выгода объясняют, почему всё больше компаний и исследовательских команд переходят на вычисления с помощью видеокарт.

Применение GPU-серверов для высокопроизводительных вычислений

Высокопроизводительные вычисления (HPC) охватывают множество сфер – от творчества до науки. GPU-серверы (или GPU server в английской терминологии) востребованы там, где одной мощности CPU уже недостаточно. Ниже рассмотрены ключевые направления, где такие решения демонстрируют свою эффективность:

- Видеомонтаж и графический дизайн. При обработке видео и графики мощные видеокарты значительно ускоряют рендеринг изображений и видео, обеспечивая более плавный и эффективный рабочий процесс. Современные редакторы (Adobe Premiere Pro, Photoshop и др.) умеют задействовать GPU для применения эффектов, цветокоррекции и других операций практически в реальном времени. Это позволяет дизайнерам и монтажёрам работать с высокими разрешениями и сложными проектами гораздо быстрее, чем лишь на одном CPU.

- Финансы, включая криптовалюту. В финансовом секторе GPU помогают ускорять сложные вычисления: от моделей для риск-менеджмента до высокочастотного трейдинга. При расчёте финансовых показателей или прогнозировании в условиях волатильных рынков большая параллельная мощность GPU позволяет быстрее перерабатывать массивы данных. Отдельное место занимает криптовалюта: графические процессоры оказались значительно эффективнее CPU для майнинга и на долгие годы стали основным инструментом добычи популярных монет. Даже с появлением специализированных ASIC некоторые алгоритмы по-прежнему выгоднее считать на GPU. Кластер из нескольких GPU способен выполнять хеширование на порядки быстрее, чем стандартные серверы, что критично для майнинга и криптографических задач.

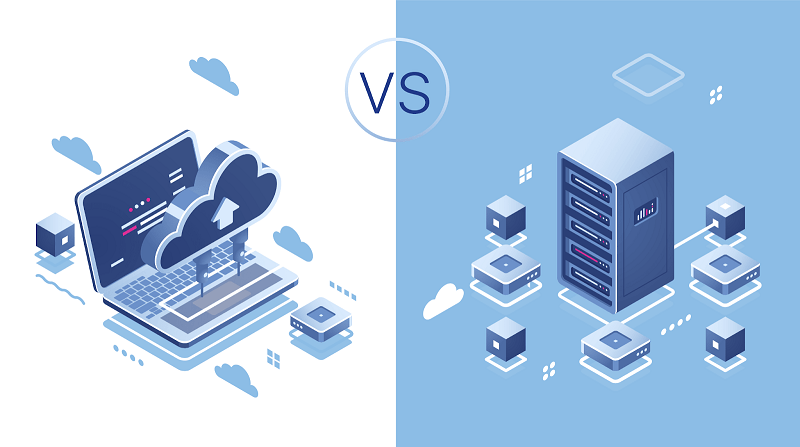

- Большие данные (Big Data). При анализе больших массивов информации задействование GPU позволяет параллельно обработать огромный объём данных за короткое время. В проектах Big Data, где требуется быстро проанализировать терабайты данных или обучить сложные модели, графические ускорители сокращают время расчётов на порядок. Концепция GPU cloud как раз выросла из потребности гибко масштабировать ресурсы под подобные нагрузки. Используя кластеры GPU в облаке, компании могут обрабатывать большие данные, не инвестируя в собственные дата-центры, и получать результаты значительно быстрее.

- Игровая индустрия. GPU-серверы применяются и в игровой сфере – как для создания контента, так и для предоставления новых услуг. Игровые студии используют GPU для ускорения рендеринга и обработки графики при разработке современных игр (например, расчёта реалистичной физики или обработки трассировки лучей). Также набирает популярность облачный гейминг, когда GPU сервер рендерит игру на стороне провайдера и передаёт видеопоток пользователю: это требует мощных графических серверов и быстрого интернет-соединения. Кроме того, аналитические системы в индустрии игр (например, платформа для анализа матчей или поведения игроков) тоже используют нейросети на GPU для обработки видеоданных и получения статистики в реальном времени.

Сферы применения

Вычислительные мощности GPU-серверов находят применение практически во всех отраслях. Рассмотрим некоторые сферы, где графические ускорители открывают новые возможности.

GPU-серверы для бизнеса

Корпоративный сектор активно внедряет GPU-решения для ускорения аналитики и улучшения сервисов. Например, ритейл и маркетинг используют GPU для анализа покупательского поведения с помощью машинного обучения, производственные компании — для 3D-моделирования и инженерных расчётов, а медиа-бизнес — для рендеринга видео и трансляции с высоким качеством. Поскольку цена GPU сервера при покупке собственного оборудования может быть высокой, многие фирмы предпочитают облачные решения с оплатой по использованию. Это позволяет получить выгоду от GPU-мощностей без крупных единовременных вложений, оплачивая только фактически потреблённые ресурсы.

GPU-серверы в науке

Учёные активно используют GPU-кластеры для ускорения исследований. От климатического моделирования атмосферы до расчётов в квантовой химии — графические процессоры позволяют выполнять вычисления, которые ранее занимали недели, всего за считанные часы. Например, при моделировании сложных физических процессов (турбулентность, моделирование климата) GPU обрабатывают огромные объёмы данных параллельно. В биологии и геномике ускоряется анализ последовательностей ДНК и моделирование структуры белков, в том числе благодаря технологиям глубокого обучения. Практически в каждой научной области – физике, химии, биологии – параллельные вычисления на видеокартах повышают скорость получения результатов и темпы научных открытий.

GPU-серверы для космоса

В космической отрасли высокопроизводительные вычисления незаменимы при работе с данными из космоса. GPU используются для обработки огромных потоков информации, поступающих от телескопов и спутников. В астрофизике, например, на видеокартах моделируют процессы формирования галактик или поведение чёрных дыр, что требует колоссальных вычислительных ресурсов. Космические агентства и компании (NASA, SpaceX и др.) применяют GPU-кластеры для симуляции полётов, анализа изображений космических объектов и управления автоматическими системами (робототехника, навигация) в реальном времени.

GPU-серверы в медицине

Медицина и фармацевтика получают огромную пользу от вычислений на GPU. Алгоритмы компьютерного зрения на базе нейросетей, запущенные на GPU, помогают врачам распознавать патологии на снимках КТ и МРТ, ускоряя диагностику. В фармакологии с помощью графических процессоров проводят виртуальный скрининг лекарств и моделируют взаимодействие молекул, что заметно ускоряет разработку новых препаратов. Также GPU-серверы применяются в биоинформатике: для анализа геномных данных и моделирования биологических систем (например, сворачивания белков). Все эти задачи требуют параллельной обработки больших массивов информации, с чем GPU справляются значительно эффективнее традиционных методов.

GPU-серверы в истории

Даже гуманитарные науки начинают использовать преимущества высокопроизводительных вычислений. В исторических исследованиях и археологии GPU помогают анализировать большие массивы оцифрованных архивов и данных. Например, алгоритмы машинного обучения могут на видеокартах обрабатывать тысячи страниц старинных документов, распознавая текст и изображения быстрее, чем это мог бы сделать человек. Также технологии 3D-реконструкции на базе GPU позволяют воссоздавать виртуальные модели архитектурных памятников или археологических раскопок, что помогает исследователям визуализировать исторические объекты в мельчайших деталях. Таким образом, HPC-технологии с использованием GPU проникают даже в изучение истории и культуры, открывая новые методы исследований.

GPU-серверы в спорте

Спортивная индустрия тоже обратилась к технологиям GPU. Современные системы спортивной аналитики с поддержкой ИИ используют глубокое обучение и GPU, чтобы в реальном времени обрабатывать видео матчей и собирать подробную статистику. Например, платформы анализа игр автоматически распознают на видеопотоке действия игроков, подсчитывают показатели (пасы, удары, пробег) и предоставляют командам ценную информацию для тактики. Клубы применяют машинное обучение на GPU для прогнозирования травм и оптимизации тренировочных нагрузок, используя большие массивы данных о физическом состоянии спортсменов. Даже болельщики косвенно взаимодействуют с GPU-технологиями, когда видят в трансляции дополненную реальность или моментальные повторения с наложением графики – за всем этим стоит обработка видео в реальном времени, зачастую выполняемая на GPU-серверах.

Чем отличаются GPU- и CPU-серверы

Несмотря на похожее предназначение, архитектура серверов с GPU существенно отличается от классических CPU-серверов. Ключевые различия можно свести к следующим:

| Критерий | CPU-сервер (центральный процессор) | GPU-сервер (графический процессор) |

| Архитектура | Небольшое число сложных ядер, оптимизированных для последовательных вычислений и разнообразных задач | Сотни и тысячи упрощённых ядер (потоковых процессоров), оптимизированных для массового параллелизма и повторяющихся операций. GPU разбивает задачу на множество мелких компонентов и выполняет их одновременно |

| Количество ядер | Обычно 4–64 ядра на один CPU (в серверных процессорах может быть 128 и более потоков с учётом Hyper-Threading). В сервере может стоять 2 и более CPU, суммарно несколько сотен потоков | Современный графический процессор содержит тысячи ядер: например, NVIDIA A100 имеет 6912 ядра CUDA. В одном сервере часто устанавливается несколько GPU, давая суммарно десятки тысяч параллельных потоков для вычислений |

| Доступная память | Большой объём оперативной памяти (RAM) — десятки и даже сотни гигабайт, общей для всех ядер CPU, но с относительно низкой скоростью обмена данными (пропускной способностью) | У каждой видеокарты своя высокоскоростная память (HBM2, GDDR6 и т.п., обычно 16–80 ГБ на GPU) с очень высокой пропускной способностью. Общий объём памяти на GPU меньше, чем у RAM сервера, но скорость доступа к ней значительно выше |

Иными словами, CPU можно представить как универсального мастера на все руки, тогда как GPU – это «специалист», способный одновременно выполнять тысячи однотипных операций. В результате графические ускорители играют ключевую роль именно в параллельных вычислениях, разгружая центральный процессор и существенно увеличивая общую производительность сервера.

Почему стоит арендовать GPU-сервер

Аренда GPU-сервера позволяет использовать возможности графических ускорителей без необходимости самостоятельно приобретать дорогостоящее оборудование и содержать его. Для многих компаний и команд аренда сервера GPU стала оптимальным вариантом, ведь при этом вы платите только за фактически использованные мощности и избегаете капитальных затрат на инфраструктуру. Ниже перечислены основные причины, по которым аренда может быть предпочтительнее покупки собственных GPU:

- Выполнение сложных графических вычислений. Если вашей компании периодически требуются ресурсы для сложной 3D-визуализации, рендеринга или других графических расчётов, аренда GPU-сервера позволяет получить эту мощность на время проекта. Не нужно закупать и обслуживать дорогие видеокарты ради редких задач – достаточно арендовать их на нужный период и сэкономить бюджет. К примеру, студия анимации может задействовать десятки облачных GPU-узлов для финального рендеринга фильма, а после завершения проекта отказаться от ресурсов, избежав затрат на простой оборудования.

- Обработка видео. Монтаж видеороликов, перекодирование больших видеофайлов, рендеринг анимации – все эти задачи отлично масштабируются на графических процессорах. Арендуя GPU-мощности, видеостудии и стриминг-сервисы могут существенно ускорить выпуск контента. Для небольших студий аренда видеокарты или целого GPU-сервера может стать оптимальным решением на период пиковых нагрузок. Например, при обработке 4K-видео удалённый графический сервер справится с рендером и экспортом значительно быстрее, чем локальная рабочая станция, и при этом основное оборудование студии не будет перегружено.

- Майнинг. В сфере криптовалют майнеры часто предпочитают брать в аренду GPU-серверы, чтобы гибко наращивать или снижать мощность по мере необходимости. Это избавляет от хлопот по сборке собственной майнинг-фермы и расходам на электричество и охлаждение. Арендованный сервер для майнинга сразу готов к работе – провайдер обеспечивает требуемую конфигурацию и стабильность. Пользователь же платит только за время, в течение которого «ферма» активно добывает монеты. Такой подход удобен для тестирования новых валют или алгоритмов: можно взять мощный GPU на несколько дней и отказаться, если майнинг оказался невыгоден.

- Игровые виртуальные сервисы. Сервисы облачного гейминга и потоковой передачи игр (стриминг) требуют мощных графических серверов. Компаниям, разворачивающим такие проекты, часто выгоднее арендовать GPU-серверы, чем содержать собственный парк видеокарт. Это позволяет быстро масштабироваться под приток новых пользователей и обеспечивать высокое качество графики без лагов. Аналогично, разработчики VR/AR-приложений могут развернуть свое приложение на удалённом GPU-сервере и предоставить доступ клиентам через интернет, не заставляя пользователей покупать дорогие видеокарты для своих ПК.

- Удаленные рабочие места (VDI). Многие организации переходят на виртуальные рабочие места, где все приложения пользователя запускаются на удалённом сервере, а на устройство передаётся только изображение. Если сотрудники работают с ресурсоёмкими графическими программами (CAD-системы, системы видеомонтажа, аналитические пакеты), им предоставляется облачный рабочий стол на сервере с GPU. Такой облачный GPU сервер обеспечивает необходимую мощность для графики и вычислений, а компания платит только за время его работы. VDI-решения на базе GPU позволяют даже небольшим ноутбукам выполнять задачи, требующие профессиональную видеокарту – вся тяжёлая работа выполняется на стороне дата-центра провайдера.

Таким образом, аренда GPU-ресурсов даёт компаниям и специалистам гибкий доступ к сверхмощным вычислениям. Можно получить нужную конфигурацию «по щелчку», а по окончании работы – отключить ее, не неся дальнейших затрат. Иными словами, GPU сервер для аренды предоставляет возможность использовать производительность суперкомпьютера по требованию, оплачивая только то, что действительно необходимо.

Как выбрать GPU-сервер?

При выборе GPU-сервера (конфигурации для аренды или покупки) важно учитывать несколько факторов, чтобы ресурсы точно соответствовали вашим задачам:

- Тип задач. Определите, какие вычисления предстоит выполнять. Разные нагрузки предъявляют различные требования к GPU. Для обучения нейросетей критична поддержка операций ИИ и объём видеопамяти, для 3D-рендеринга – максимум вычислительных ядер и пропускная способность памяти, для баз данных – скорость обработки больших объёмов данных. Если вы планируете активно заниматься AI/ML, стоит выбрать GPU сервер для нейросетей – конфигурацию с ускорителями, оптимизированными под задачи машинного обучения (например, NVIDIA Tesla A100/H100 с тензорными ядрами). Специализированные GPU-серверы обеспечивают высокую производительность для глубокого обучения и нейросетей, что значительно ускоряет эксперименты в области искусственного интеллекта.

- Характеристики видеокарты. Обратите внимание на модель GPU и её параметры. Ключевые характеристики – это количество ядер CUDA/Stream, частота и разрядность шины памяти, объём VRAM (видеопамяти), поддержка специфических технологий. Например, для рендеринга в реальном времени пригодятся карты с поддержкой RTX (аппаратной трассировки лучей), для научных вычислений – ускорители с поддержкой двойной точности вычислений (FP64), а для нейросетей – наличие тензорных ядер и большой объём памяти (чтобы помещать обучаемые модели целиком). Также учитывайте экосистему: многие профессиональные приложения и фреймворки ИИ (TensorFlow, PyTorch) лучше оптимизированы под GPU от NVIDIA (CUDA), в то время как OpenCL обеспечивает кросс-платформенную поддержку, включая AMD.

- Количество GPU. Решите, нужна ли вам связка из нескольких видеокарт. Некоторые задачи масштабируются на несколько GPU почти линейно – например, распределённое обучение нейросети на 4 GPU может дать почти четырёхкратный прирост скорости. В таком случае стоит рассмотреть сервер с 2, 4 или даже 8 графическими процессорами. Для многогпушных конфигураций важна поддержка высокоскоростных межсоединений (NVLink, NVSwitch у NVIDIA) между видеокартами, чтобы они эффективно обменивались данными. Если же ваше приложение не умеет задействовать более одного GPU, то имеет смысл вложиться в максимальную мощность одного ускорителя, вместо нескольких средних.

- CPU и оперативная память. Производительность всего сервера определяется не только видеокартами. Обратите внимание на характеристики CPU и объём оперативной памяти RAM. Мощный центральный процессор необходим для подготовки и организации данных, передачи их на GPU, выполнения части логики программы. Если CPU будет слишком слабым, он станет узким местом, ограничивая эффективность даже топовой видеокарты. Аналогично, недостаток RAM приведёт к постоянным обращениям к диску. Рекомендуется выбирать сбалансированную конфигурацию: быстрый многоядерный CPU (например, Intel Xeon или AMD EPYC) и достаточный объём памяти (из расчёта хотя бы 8–16 ГБ RAM на каждый используемый GPU, а для задач Big Data – и более).

- Бюджет и схема использования. Оцените, что для вас выгоднее – аренда или собственный сервер. Если нагрузка носит проектный или периодический характер, облачные решения с почасовой оплатой обойдутся дешевле: вы можете включать мощности под задачу и выключать по её завершении. При постоянной нагрузке и долгосрочном использовании может оказаться выгоднее арендовать выделенный сервер помесячно или приобрести оборудование. Сравните цены провайдеров: например, облачный час на топовом GPU vs. ежемесячная аренда физического сервера с таким же ускорителем. Учтите также расходы на поддержку: собственный сервер потребует настройки, электроэнергии, охлаждения и администрирования, тогда как в аренде этими вопросами занимается провайдер.

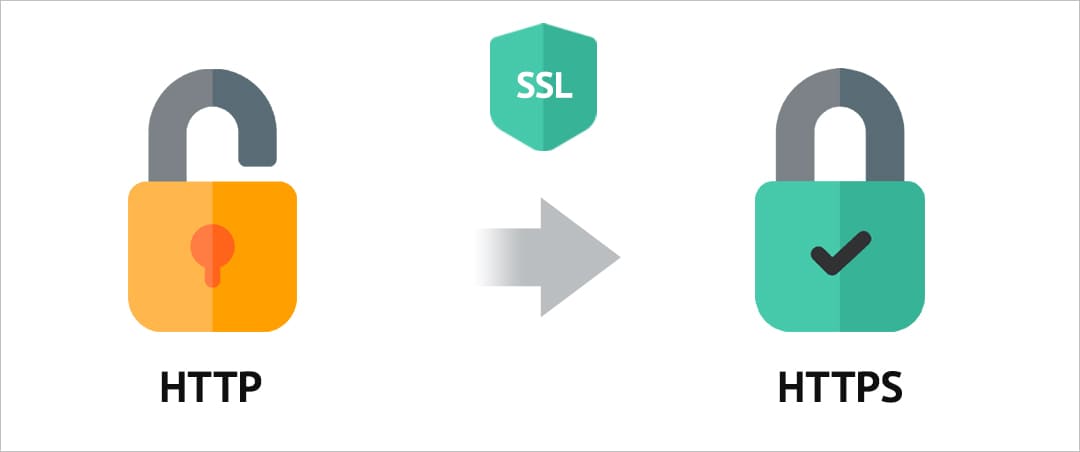

- Надёжность и поддержка. Если вы берёте GPU-сервер в облаке, выбирайте надёжного провайдера с хорошими отзывами и технической поддержкой. Это гарантирует, что при возникновении проблем (сбои, необходимость увеличить мощности, настройки ПО) вам оперативно помогут. Обратите внимание на показатели SLA (гарантированное время бесперебойной работы) и географию дата-центров – от этого зависит стабильность и задержки при работе с удалённым сервером. Хороший провайдер предоставит удобные инструменты мониторинга загрузки GPU, управления сервером и может предложить тестовый период для оценки производительности на вашем приложении.

Следуя этим рекомендациям, вы сможете подобрать оптимальный GPU-сервер под свои задачи – будь то единичный сервер для нейросетей или распределённый кластер для вычислений. Грамотный выбор гарантирует, что вы получите максимум отдачи от вложений в графические ускорители.

Заключение

GPU-серверы зарекомендовали себя как незаменимый инструмент в эпоху больших данных и искусственного интеллекта. Они ускоряют вычисления в самых разных сферах – от бизнеса до научных исследований – и открывают новые горизонты для инноваций. Сегодня, благодаря развитию облачных сервисов, доступ к этим мощностям стал проще и экономичнее, чем когда-либо: даже небольшие компании могут арендовать удалённый графический сервер под свои нужды без огромных вложений. Высокопроизводительные вычисления с помощью видеокарт продолжают набирать обороты, повышая эффективность и конкурентоспособность тех, кто внедряет эти технологии. GPU-серверы – это ускоритель прогресса, позволяющий решать сложнейшие задачи за минимум времени и с оптимальными затратами.

FAQ

Что такое GPU-сервер и чем он отличается от обычного?

GPU-сервер – это сервер, оснащённый графическим процессором (Graphics Processing Unit) для ускорения вычислений. В дополнение к обычным CPU, в таком сервере установлены одна или несколько высокопроизводительных видеокарт, которые берут на себя параллельную обработку данных. В отличие от стандартного CPU-сервера, способного выполнять ограниченное число потоков одновременно, GPU-сервер рассчитан на одновременное выполнение тысячи потоков. Например, при рендеринге графики или расчёте нейросети основную работу выполняет именно GPU, разгружая центральный процессор. Проще говоря, обычный сервер хорош для общих задач и последовательных операций, а GPU-сервер эффективен там, где требуется массовый параллелизм – графика, математика, моделирование и т. д.

Чем GPU-сервер лучше CPU-сервера?

GPU-сервер значительно быстрее справляется с задачами, которые можно распараллелить на множество небольших операций. За счёт тысяч ядер GPU он выполняет однотипные вычисления (например, умножение матриц, рендеринг пикселей, вычисление нейронов в нейросети) на порядок быстрее, чем один CPU. На практике это означает, что задачи, занимающие несколько часов на центральном процессоре, могут быть выполнены за считанные минуты на графическом. Таким образом, GPU-сервер обеспечивает колоссальный прирост производительности в задачах ИИ, графики, научных расчётов. Однако следует помнить, что для некоторых операций (бизнес-логика, управление системой, последовательные вычисления) CPU остаётся необходимым – в идеале сервер сочетает оба типа процессоров, используя сильные стороны каждого.

Почему выгодна аренда GPU-сервера вместо покупки?

Аренда позволяет получить доступ к мощному оборудованию без огромных единовременных затрат. Покупка профессиональной видеокарты или тем более нескольких – дорогое удовольствие, плюс их нужно размещать, охлаждать, обновлять. В случае аренды все эти заботы берет на себя провайдер, а вы платите только за фактическое использование ресурсов. Это выгодно, если вам нужны GPU-мощности нерегулярно или на ограниченное время (проект, эксперимент, пик нагрузки). Кроме того, аренда даёт гибкость: можно быстро масштабировать кластер, изменить конфигурацию под новые требования или вовсе отключить сервис, если потребность отпала – никакого простаивающего «железа» и лишних затрат. Для большинства компаний модель OPEX (операционные расходы на аренду) предпочтительнее, чем CAPEX (капитальные вложения в своё оборудование), особенно когда речь о быстро устаревающих технологиях вроде GPU.

Как начать работу с облачным GPU-сервером?

Для начала нужно выбрать провайдера, который предлагает GPU в облаке, и подходящий тариф. Многие компании (в том числе российские) дают возможность арендовать GPU-сервер на час, день или месяц с разными конфигурациями видеокарт. После регистрации и выбора конфигурации вы получаете доступ к серверу – обычно через веб-интерфейс управления и по SSH или через удалённый рабочий стол (RDP, VNC) для непосредственной работы. Далее вы можете установить необходимое программное обеспечение. Многие провайдеры предоставляют готовые образы с предустановленными драйверами и популярными фреймворками (например, NVIDIA CUDA, cuDNN, TensorFlow, PyTorch) – это упрощает настройку среды для нейросетей или вычислений. Вам нужен стабильный интернет для подключения и передачи данных. После настройки окружения использование облачного GPU-сервера мало отличается от локального: вы запускаете свои скрипты или приложения, которые задействуют видеокарту. Разница в том, что вычисления выполняются на удалённом оборудовании, а результаты вы можете сохранять локально или в облачном хранилище. В случае вопросов или проблем вы всегда можете обратиться в поддержку провайдера, которая поможет с настройками. Такой подход позволяет начать работу с высокопроизводительными GPU быстро и без лишних сложностей.